Segurança

Como identificar e prevenir ataques de Engenharia Social?

4 minutos de leitura

Há muito tempo estamos expostos a ação maliciosa de crackers (os hackers do mal ou black hats), que podem atuar de forma anônima de qualquer local do planeta. Existem muitas formas de conseguir acesso indevido a informações e sistemas alheios, uma das formas mais efetivas e usadas é chamada de Engenharia Social.

Por meio de técnicas de engenharia social, um atacante pode manipular seus alvos para tomarem ações que lhe permitirão ter acesso a informações privilegiadas ou, até mesmo, ir direto ao seu objetivo. Este artigo apresentará os vetores mais comuns para o uso de engenharia social e também os meios para identificar este tipo de ataque e prevenir que os crackers tenham sucesso.

Ataques de Phishing e Spear Phishing

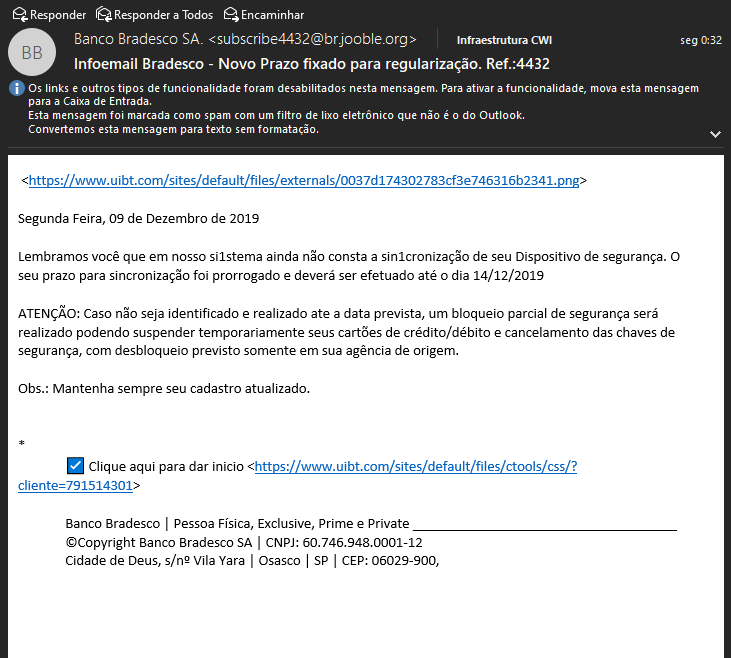

Um dos meios mais comuns onde se aplica a engenharia social são os ataques de phishing. Neste tipo de ataque os atacantes se passar por uma entidade confiável e enviam emails em massa. Muitas vezes utilizam outra técnica chamada e-mail spoofing, que nada mais é do que “camuflar” o endereço de email para que pareça mais autêntico.

Neste artigo você pode conferir como verificar a autenticidade do endereço de email. Mesmo com o filtro de spam ativo e regras no firewall para barrar este tipo de email, alguns ainda passam essas defesas e chegam até nossas caixas de entrada. Um exemplo recente pode ser conferido na imagem abaixo:

A técnica de spear phishing se trata de uma ação mais direcionada, onde os agentes maliciosos obtém informações prévias do alvo e então as utilizam para tornar a ação mais autêntica e efetiva. Por exemplo, um atacante poderia enviar um email para todos os colaboradores da CWI Software solicitando o download de um arquivo ou que cliquem em um link malicioso, se passando pela equipe de infraestrutura (utilizando da técnica de email spoofing).

Essa ação pareceria mais autêntica e a efetividade do ataque seria maior, colocando em risco as informações e dispositivos dos colaboradores. Mais informações sobre este tipo de ataque podem ser encontradas neste artigo. O uso de sms spoofing também é muito comum, portanto nunca clique em links recebidos por sms e sempre desconfie.

Suporte técnico indesejado

Outra técnica muito utilizada é o suporte técnico indesejado, onde os cracker criam um cenário que influencia o usuário a tomar ações para corrigir problemas que não existem. Através dessa técnica é criado um senso de urgência, que faz com que os alvos colaborem com o atacante a fim de resolver o suposto problema. Os vetores de ataque podem variar desde e- mails fraudulentos a ligações, onde o criminoso se passa por um técnico que está disposto a ajudar o usuário a sanar o “problema”, solicitando informações confidenciais como nomes de usuário, senhas, rotinas internas, nome de pessoas chave, etc.

Em geral os ataques de engenharia social utilizam o senso de urgência e a confiança dos usuários.

Para impedir que os atacantes tenham sucesso, sempre desconfie dos emails e ligações recebidas, principalmente quando conter links, anexos para download ou solicitarem informações pessoais. Com a quantidade de informações pessoais vazadas na internet anualmente é bem possível que dados como nome completo, endereço, CPF, e muito mais estejam nas mãos de pessoas má intencionadas, portanto mesmo que a pessoa do outro lado da linha pareça ser de uma entidade confiável, desconfie.

Outra forma efetiva para manter-se seguro online é estar sempre atualizado sobre os tipos de ataques e técnicas mais comuns que os crackers utilizam. Um ótimo autor, e também considerado o hacker mais famoso de todos os tempos, é o Kevin D. Mitnick que aborda muito bem a questão da engenharia social. Em seu livro A Arte de Enganar, ele expõe algumas de suas histórias de sucesso na área e como se tornou um dos indivíduos mais procurados pelo FBI.

Bonus Section

- Nunca utilize o gerenciador de senhas dos navegadores, eles são facilmente hackeáveis! Existem muitos tutoriais na internet ensinando a recuperar ou mesmo hackear as senhas dos navegadores de internet. Uma maneira rápida e discreta de fazer isso é criando um BadUSB ou apenas utilizar um dos softwares de recuperação de senhas da Nirsoft.

- Utilize uma senha para cada serviço (pode parecer difícil gerenciar as senhas, mas com a ajuda de um gerenciador de senhas como o LastPass ou KeePass essa tarefa se torna extremamente simples), mantenha seus softwares atualizados e sempre utilize antivírus. A dica de utilizar uma senha diferente para cada serviço é muito útil, pois caso você tenha a senha vazada (o que pode ser conferido aqui ou aqui), a mesma estará restrita apenas para aquele serviço onde houve o vazamento e não afetará os demais serviços utilizados. Caso opte por utilizar um gerenciador de senhas, mantenha o hábito de atualizar a senha mestre pelo menos duas vezes por ano e armazene o arquivo de senhas em um lugar seguro que somente você tenha acesso.

- Uma boa ferramenta para criar payloads usados em ataques de engenharia social é o SET (Social Engineer Toolkit); ele disponibiliza uma série de ferramentas para gerar arquivos maliciosos e criar campanhas de phishing. Sabendo como atacar fica mais fácil defender 😉

Referências

Imagem 1: E-mail recebido em 2019

Imagem 2: Keepass