Mais do que uma empresa de desenvolvimento de software

Os 35 anos de experiência e de evolução tecnológica falam por si, mas nossos parceiros comprovam: entregas de alta qualidade, em projetos sob medida, feitos por equipes multidisciplinares capacitadas são uma constante por aqui. Conosco, as gigantes globais podem contar com inovação de uma ponta à outra.

Veja a nossa históriaEngenharia de Software Estratégica

Não basta apenas desenvolver, é preciso compreender profundamente as necessidades para alinhar e criar estratégias. Nossa cultura de excelência gera parcerias duradouras solidificadas por expertise técnica e um comprometimento genuíno para juntos irmos além do software. Essas premissas estão presentes em serviços como:

Somos especialistas no seu negócio

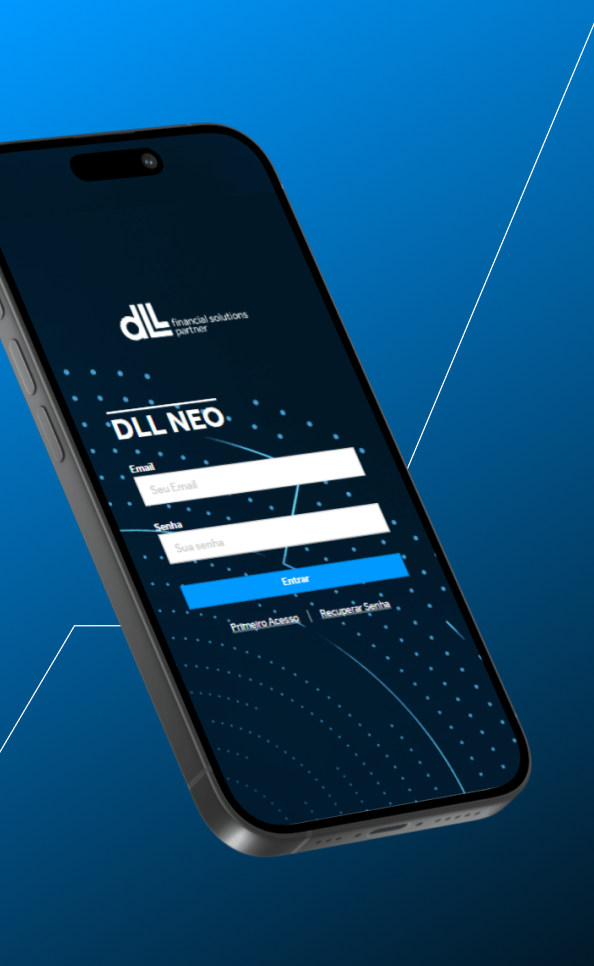

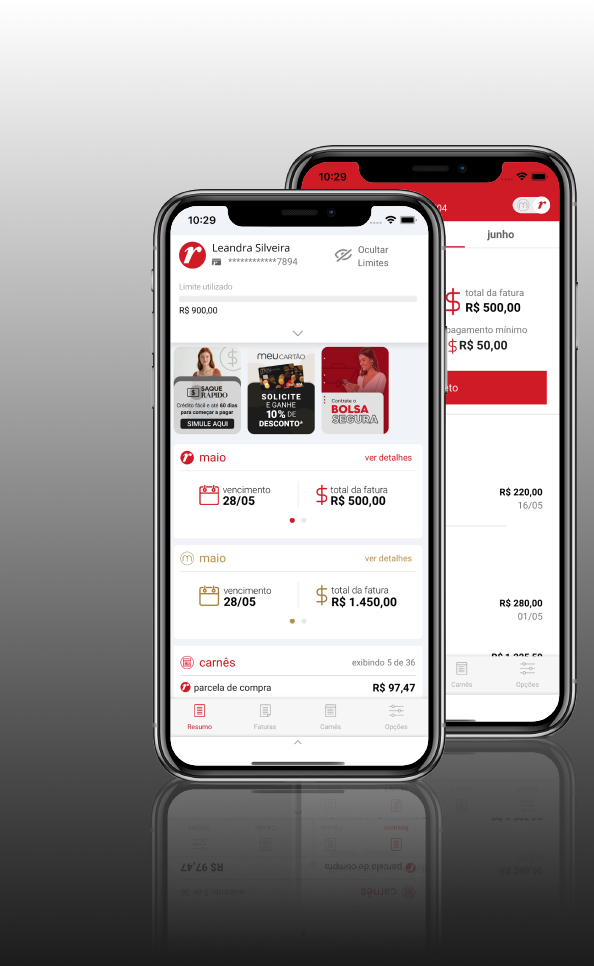

- Financeiro

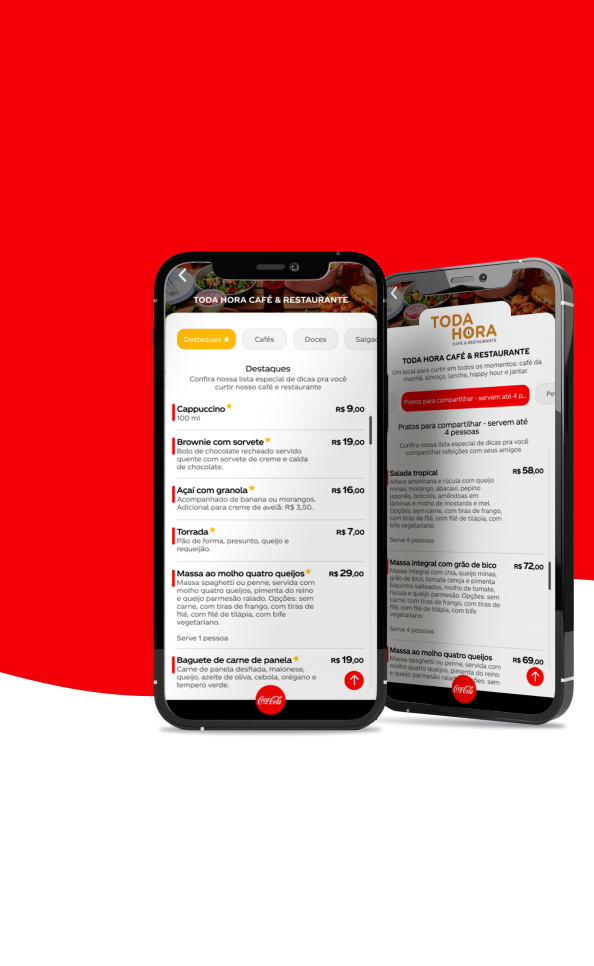

- Varejo

- Saúde

- Educação

- Tecnologia

- Outras

Nossa experiência com diferentes mercados verticais nos permite entender as particularidades de tecnologia e de negócio de cada segmento, para que o seu desafio se torne o nosso.

Conheça nossas verticais

Parcerias

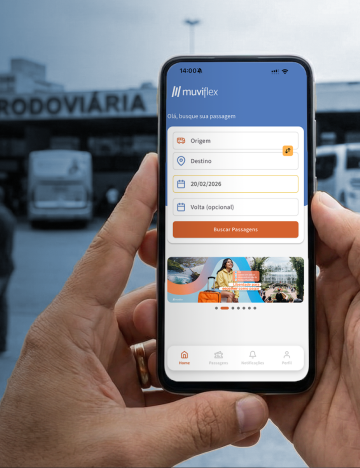

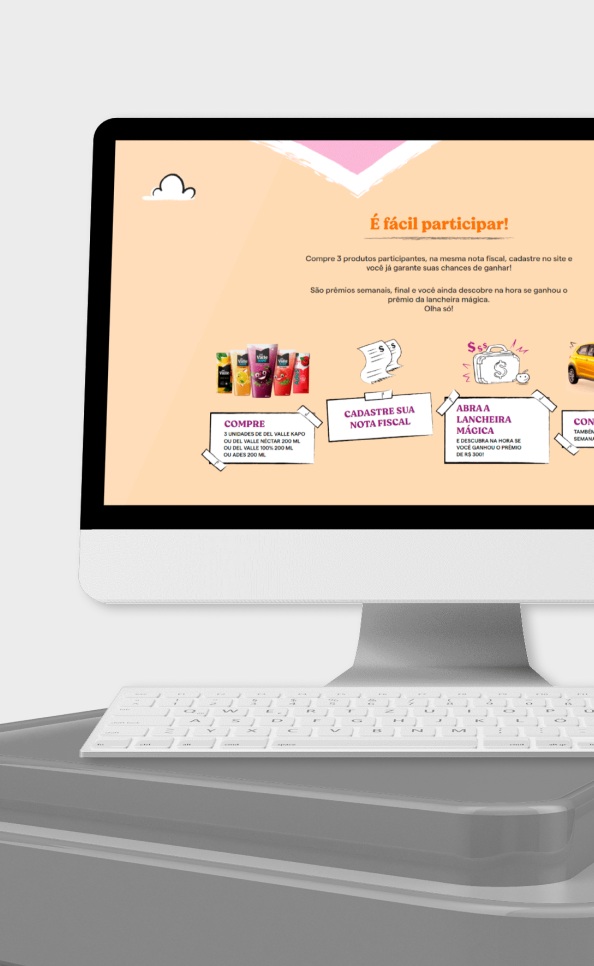

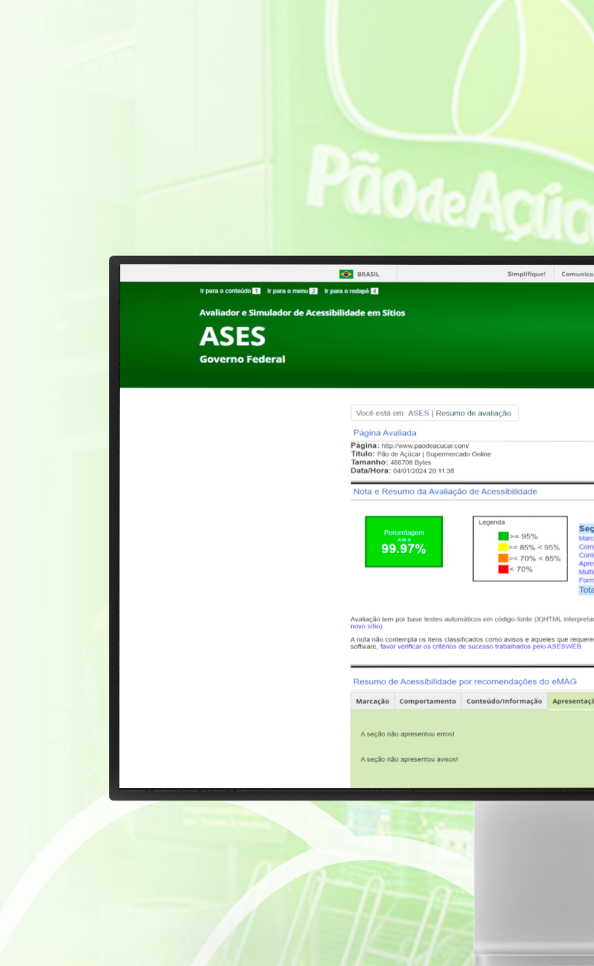

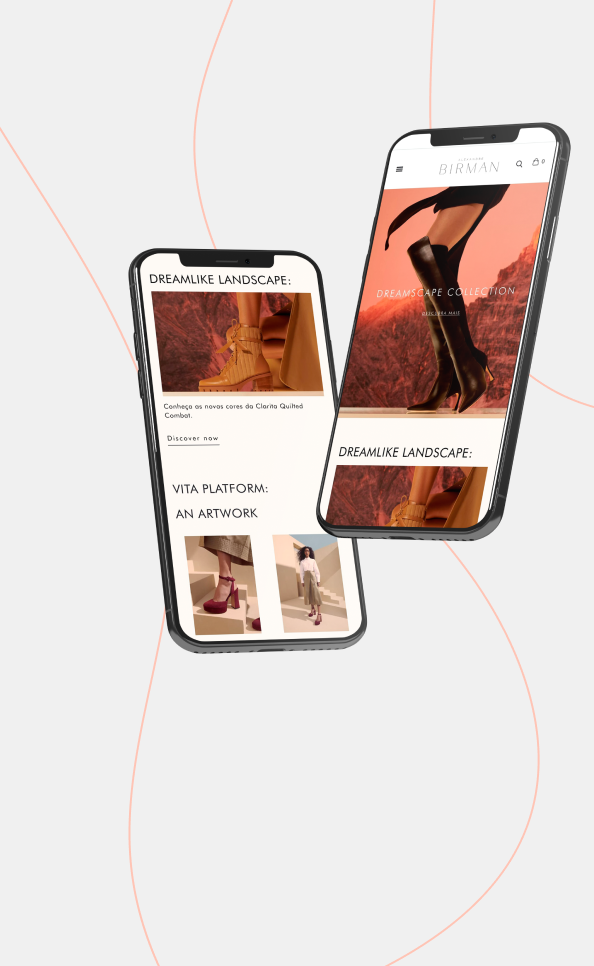

As entregas estratégicas da CWI envolvem habilidades e conhecimentos traduzidos em parcerias com grandes marcas. Aqui estão algumas delas:

As marcas que vão conosco além do software

Estes são alguns dos nossos grandes parceiros globais que impulsionam seus negócios por meio de uma relação de confiança e de resultados comprovados.

Veja mais

Somos feitos de pessoas

Junte-se a um time engajado, que trabalha em conjunto para dar vida a grandes projetos. Seja protagonista da sua carreira. Seja cwiser.