Novidades

O Hub de Conteúdo da CWI é mais um espaço em que as pessoas que compõem nosso time fazem o conhecimento circular. Confira as publicações mais recentes!

Segurança

16 publicações

A segurança da informação é um conjunto de práticas, metodologias e ferramentas que buscam proteger a privacidade de dados e a segurança de sistemas, além de mitigar riscos operacionais causados por cibercriminosos.

-

Segurança

18/11/2020 2 min. de leitura

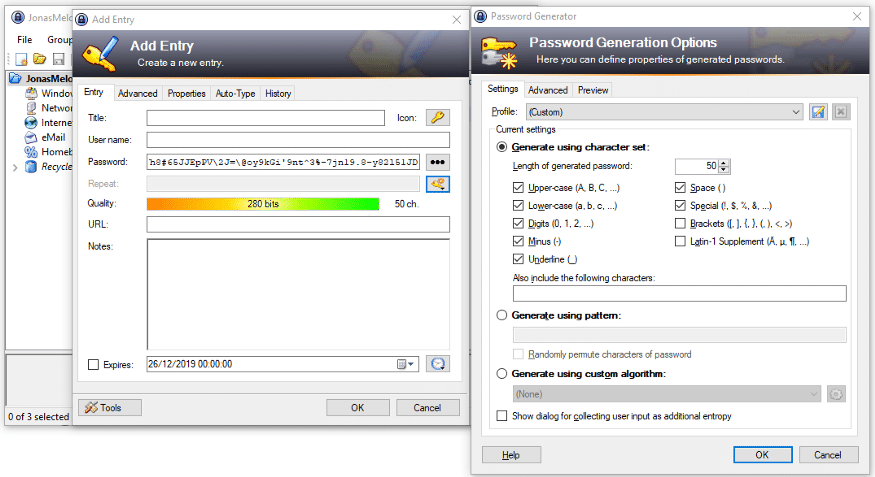

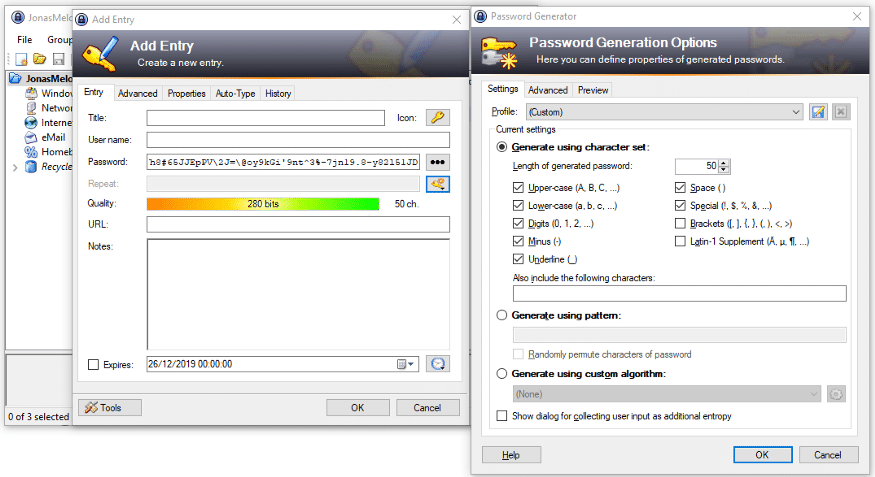

Três dicas para proteger seus dados em ferramentas corporativas

Quando adotamos alguma ferramenta de trabalho nos preocupamos se a mesma é rápida, bonita, de fácil uso e se tem todas as funcionalidades que precisamos. Até aí tudo bem, mas deixa eu te perguntar: como estão os testes de privacidade das informações que você está colocando nela? ...

Leia mais -

Segurança

13/11/2020 4 min. de leitura

Uma abordagem de segurança na AWS — S3

Já faz alguns anos que ouvimos sobre vazamentos de dados, de pequenas a grandes empresas, que muitas vezes são acarretados por pequenos deslizes como a má configuração de um serviço, deixar exposto para internet um banco de dados ou um bucket com dados pessoais dos usuários. Aqui a...

Leia mais -

Segurança

19/10/2020 5 min. de leitura

Começando com Spring Security

O Spring Security, existente desde 2003, é um projeto muito conhecido e utilizado em aplicações com Spring. Espero, com esse artigo, esclarecer algumas questões e trazer novidades para alguns, mas meu principal objetivo é responder duas perguntas: Figura 1 — Spring Security htt...

Leia mais -

Segurança

19/10/2020 4 min. de leitura

Como identificar e prevenir ataques de Engenharia Social?

Há muito tempo estamos expostos a ação maliciosa de crackers (os hackers do mal ou black hats), que podem atuar de forma anônima de qualquer local do planeta. Existem muitas formas de conseguir acesso indevido a informações e sistemas alheios, uma das formas mais efetivas e usadas é chama...

Leia mais